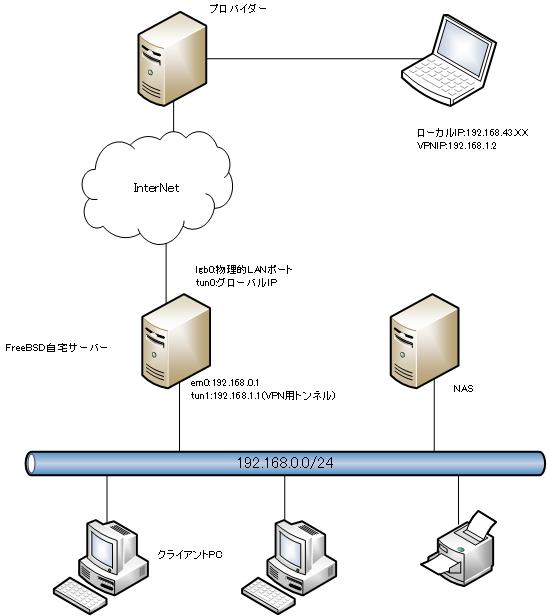

$ ifconfig

igb0: flags=8863<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

options=4e527bb<RXCSUM,TXCSUM,VLAN_MTU,VLAN_HWTAGGING,JUMBO_MTU,VLAN_HWCSUM,TSO4,TSO6,LRO,WOL_MAGIC,VLAN_HWFILTER,VLAN_HWTSO,RXCSUM_IPV6,TXCSUM_IPV6,NOMAP>

ether XX:XX:XX:XX:XX:XX

media: Ethernet autoselect (100baseTX <full-duplex>)

status: active

em0: flags=8863<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

options=481049b<RXCSUM,TXCSUM,VLAN_MTU,VLAN_HWTAGGING,VLAN_HWCSUM,LRO,VLAN_HWFILTER,NOMAP>

ether XX:XX:XX:XX:XX:XX

inet 192.168.0.1 netmask 0xffffff00 broadcast 192.168.0.255

media: Ethernet autoselect (1000baseT <full-duplex>)

status: active

lo0: flags=8049<UP,LOOPBACK,RUNNING,MULTICAST> metric 0 mtu 16384

options=680003<RXCSUM,TXCSUM,LINKSTATE,RXCSUM_IPV6,TXCSUM_IPV6>

inet 127.0.0.1 netmask 0xff000000

groups: lo

tun0: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> metric 0 mtu 1454

options=80000<LINKSTATE>

inet 219.121.16.42 --> 202.224.43.122 netmask 0xffffff00

groups: tun

Opened by PID 887

tun1: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> metric 0 mtu 1500

options=80000<LINKSTATE>

inet 192.168.1.1 --> 192.168.1.2 netmask 0xffffff00

groups: tun

Opened by PID 44063

$ |