$ ifconfig

・・・中略

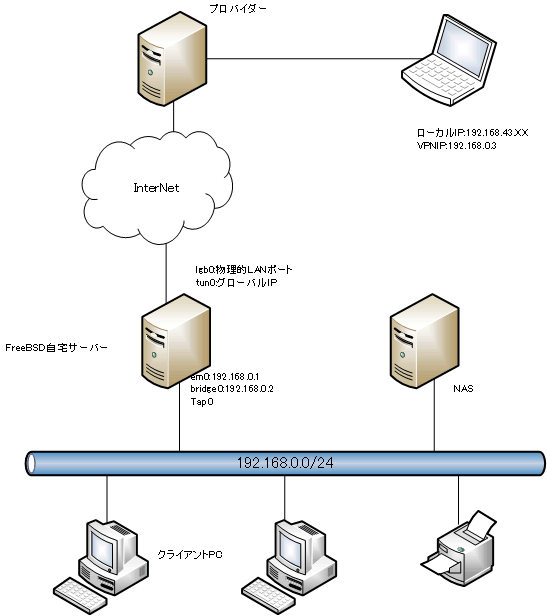

tap0: flags=8943<UP,BROADCAST,RUNNING,PROMISC,SIMPLEX,MULTICAST> metric 0 mtu 1500

options=80000<LINKSTATE>

ether **:**:**:**:**:**

inet 0.0.0.0 netmask 0xff000000 broadcast 0.255.255.255

groups: tap

media: Ethernet autoselect

status: no carrier

nd6 options=29<PERFORMNUD,IFDISABLED,AUTO_LINKLOCAL>

bridge0: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

ether **:**:**:**:**:**

inet 192.168.0.2 netmask 0xffffff00 broadcast 192.168.0.255

id 00:00:00:00:00:00 priority 32768 hellotime 2 fwddelay 15

maxage 20 holdcnt 6 proto rstp maxaddr 2000 timeout 1200

root id 00:00:00:00:00:00 priority 32768 ifcost 0 port 0

member: tap0 flags=143<LEARNING,DISCOVER,AUTOEDGE,AUTOPTP>

ifmaxaddr 0 port 5 priority 128 path cost 2000000

member: em0 flags=143<LEARNING,DISCOVER,AUTOEDGE,AUTOPTP>

ifmaxaddr 0 port 2 priority 128 path cost 20000

groups: bridge

nd6 options=9<PERFORMNUD,IFDISABLED>

$

|