/etc/mail/freebsd.mcに追記

| dnl 証明書の設定 define(`confCACERT_PATH', `/usr/local/etc/letsencrypt/live/hogehoge.mydns.jp')dnl define(`confCACERT', `confCACERT_PATH/chain.pem')dnl define(`confSERVER_CERT', `confCACERT_PATH/cert.pem')dnl define(`confSERVER_KEY', `confCACERT_PATH/privkey.pem')dnl define(`confCLIENT_CERT', `confCACERT_PATH/cert.pem') define(`confCLIENT_KEY', `confCACERT_PATH/privkey.pem') define(`confDH_PARAMETERS', `/etc/mail/certs/dh2048.param') dnl smtpsの設定 define(`confTLS_SRV_OPTIONS',`V') define(`confAUTH_OPTIONS', `A') define(`confTO_IDENT',`0s') define(`confDONT_BLAME_SENDMAIL',`GroupReadableSASLDBFile') define(`confRUN_AS_USER', `root:mail') define(`confAUTH_MECHANISMS', `DIGEST-MD5 CRAM-MD5 LOGIN PLAIN') TRUST_AUTH_MECH(`DIGEST-MD5 CRAM-MD5 LOGIN PLAIN') FEATURE(`no_default_msa') DAEMON_OPTIONS(`Port=smtp, Name=MTA, Address=0.0.0.0', Family=inet) DAEMON_OPTIONS(`Port=smtps, Name=TLSMTA, M=s', Family=inet) dnl 他の設定 define(`confCW_FILE', `-o /etc/mail/local-host-names') define(`confDOMAIN_NAME',`hogehoge.mydns.jp') dnl 同時送信最大数 define(`confMAX_RCPTS_PER_MESSAGE', `50') |

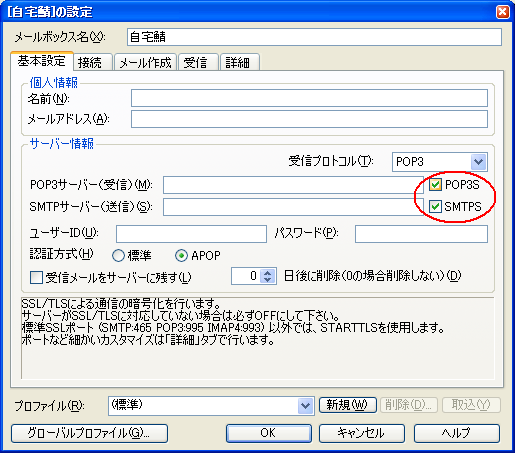

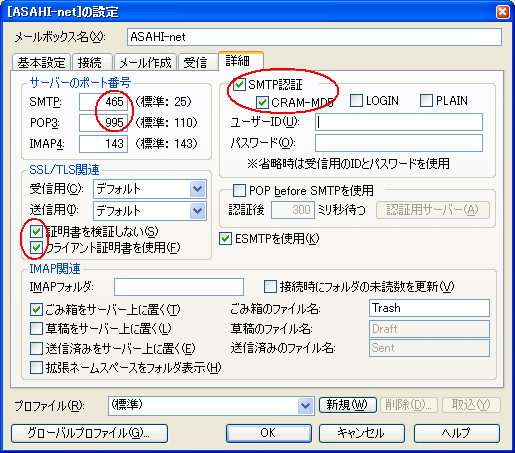

認証方式で本来はDIGEST-MD5 CRAM-MD5があればよいのですが、

設定の少ないメーラーの場合は平文にSSLだけというのを認可しておかないと駄目な場合があるのでLOGINやPLAINなども入れておきます。

またデフォルトで

define(`confCW_FILE', `-o /etc/mail/local-host-names')

が有るのでこれも念のため、作成しています

/etc/mail/local-host-names

| localhost root |

TLS における Diffie-Hellman 鍵交換の脆弱性が過去にあったので念のためにファイルを作成しておく。(mcファイルには上記に記載済み)

| l# cd /etc/mail/certs # openssl dhparam -out dh2048.param 2048 |

編集できたらwebminのSendmail M4 Configurationを使用してcfファイルを作成してしまいましょう

その際にmcファイルのありかを設定しておくのを忘れないようにしてください

サーバー⇒sendmailの設定から

を押して下に有る

を押します、そして

差分が出てきますので確認します。

< が削除

> が追加です

良ければ

を押せばcfファイル生成でき反映します

あとはsendmailを再起動すればOKです

変更を反映ではなく、バイナリーを再コンパイルしていますので、しっかりと停止して起動しましょう

再起動

| # /etc/rc.d/sendmail restart # /usr/local/etc/rc.d/saslauthd start |

それでは動作確認をしてみます。

| % openssl s_client -connect hogehoge.mydns.jp:587 -starttls smtp CONNECTED(00000003) ...<省略> 250 HELP EHLO mta.next-hop.net 250-mta.next-hop.net Hello mta.next-hop.net [192.168.0.10], pleased to meet you 250-ENHANCEDSTATUSCODES 250-PIPELINING 250-8BITMIME 250-DSN 250-AUTH DIGEST-MD5 CRAM-MD5 LOGIN PLAIN 250-DELIVERBY 250 HELP MAIL FROM:<root@next-hop.net> 530 5.7.0 Authentication required |